Операторы вируса-вымогателя остаются в инфраструктуре даже после удаления зловреда

Операторы вируса-вымогателя Maze продемонстрировали на своем сайте утечек информации среди прочих документов отчет ИТ-отдела об атаке компании-жертвы (VT SAA) тем же вирусом. Так они наглядно показали, что находились в сети после обнаружения вируса Maze и, очевидно, его устранения (поскольку отчет содержал данные по итогам борьбы с вирусом). Это в очередной раз подтверждает, что злоумышленники, используя вымогательское ПО, даже после его устранения не покидают инфраструктуру компании.

Об этом издание BleepingComputer напомнило в своей недавней совместной с экспертами McAfee и Intel статье. Необходимо понимать, что, если злоумышленник внедрил в инфраструктуру вымогатель, значит он уже обладает определенными точками входа и правами в системе. И, как правило, этапы взлома и горизонтального внедрения в инфраструктуру уже пройдены.

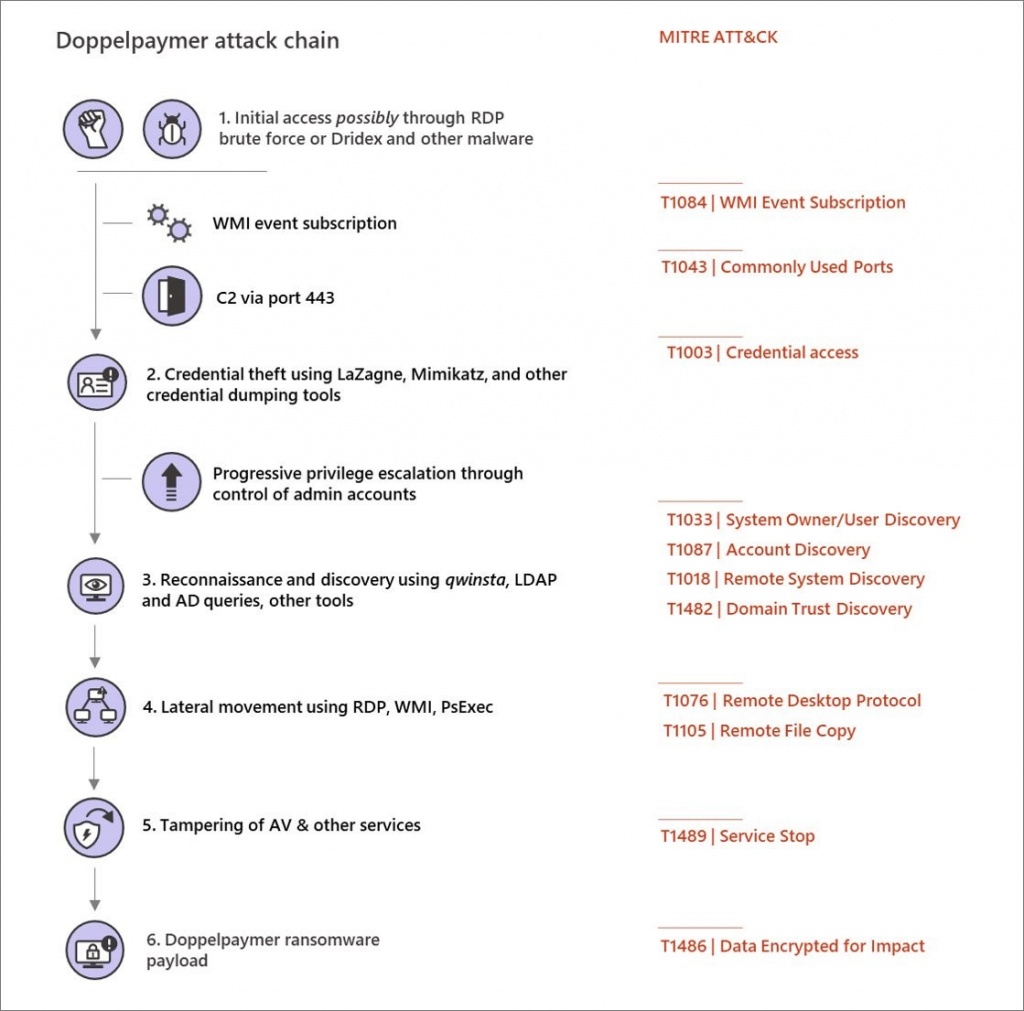

Этапы атаки на примере DopperPaymer

Поэтому после устранения вируса из инфраструктуры компания не всегда избавляется от присутствия злоумышленника. У него могут остаться бэкдоры, действующие учетные записи в системе каталога и других системах, а также иные точки присутствия.

Именно поэтому очень важно не только качественно выявлять и сопоставлять все шаги совершившегося инцидента, но и устранять возможные оставшиеся лазейки хакеров. Для этого используется анализ событий в центре мониторинга SOC и расследование инцидента по матрице Mitre ATT@CK, а также фиды и индикаторы компрометаций, характерные для конкретных кибератак и хакерских группировок. Всеми этими механизмами снабжен ACRC (SOC) Angara Professional Assistance, который также дополнительно использует собственный инструментарий для аналитики и расследования. Эксперты Angara Professional Assistance напоминают, что устранение последствий кибератаки должно включать не только прямое восстановление работоспособности систем и устранение вредоносного ПО, но и более комплексные действия, включая:

-

полную проверку системы каталога (Microsoft AD) и устранение бэкдор-учетных записей, смену паролей в домене;

-

полный анализ сетевой инфраструктуры на наличие нелегитимных действий;

-

анализ действий привилегированных учетных записей, обновление паролей для них;

-

при расследовании и устранении инцидента – использование отдельного защищенного канала связи, так как корпоративный, скорее всего, является скомпрометированным;

-

анализ уязвимостей, особенно на внешнем периметре сети, и устранение неустраненных ранее уязвимостей либо через установку программных коррекций, либо как минимум через «виртуальный патчинг».