История криптографии. Части 2. Идеальная секретность на основе Теории хаоса.

В первой части статьи мы рассказали о том, как появился первый алгоритм шифрования. Просуществовав практически 20 лет, его удалось взломать. А рост производительности компьютерных систем требовал принципиально новых подходов к шифрованию данных и решение было найдено в виде нескольких новых алгоритмов.

Но в 2009 году ученые опубликовали технику взлома ключа шифрования в алгоритме AES через дифференциальный анализ ошибок. Метод основывается на двудольном криптоанализе, и позволяет подобрать ключ перебором и определенным анализом ошибок. На текущий момент нет мощностей, позволяющих сделать этот подбор за обозримые сроки, хотя математическая модель атаки уже разработана. Но и алгоритм DES не сразу был взломан.

Ученые задумались над разработкой математически стойкого к взлому алгоритма, и в конце 2019 года мир увидел публикацию абсолютно криптостойкой криптографической системы. Международная команда ученых создала прототип чипа, использующего классические законы физики для создания идеальной секретности. В основе математической модели лежит Теория хаоса и законы термодинамики.

Теория хаоса или теория динамического хаоса – это относительно молодой математический аппарат (началом теории считаются работы Анри Пункаре 1880-х годов и формироваться она начала с середины 20 века), описывающий поведение физических систем с хаотическим движением – атмосфера и турбулентные потоки, социальные или экономические движения общества, аритмия сердца и др. Суть теории состоит в том, что математические системы с хаотическим поведением являются детерминированными, то есть подчиняются некоторому строгому закону, и, в некотором смысле, являются упорядоченными (к слову, системы состояние в которых носит случайный характер, называются стохастическими и не детерминированными). Таким образом, хаос глобально устойчив, нелинеен, и значительно зависит от начальных условий.

Еще одно физическое явление, которое использовано в новом криптографическом аппарате – второе начало термодинамики. Оно в том числе устанавливает существование энтропии (это мера хаоса системы), как функции состояния системы.

Полученный в итоге криптографический алгоритм используется технику one-time pad (OTP) – шифрование с одноразовыми ключами длиной в шифруемый блок текста или более его (патент принадлежит Гильберту Вернаму).

Абсолютно криптостойкая техника крайне сложная в реализации ввиду необходимости безопасного обмена большим количеством закрытых ключей. Ранее ученые пытались решить эту проблему через алгоритм квантового распределения ключей, стойкий ко взлому ввиду влияния аномалий на квантовую систему.

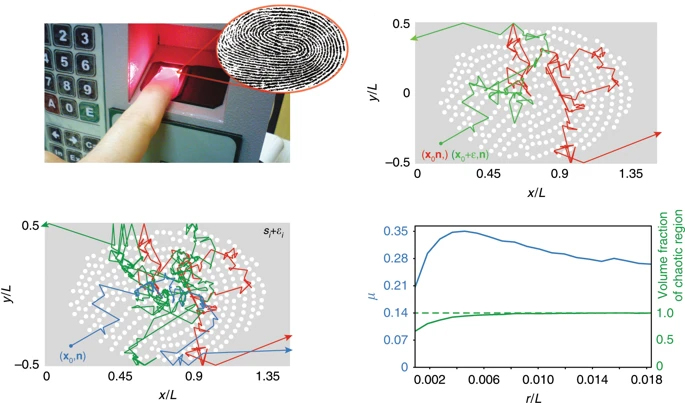

Ученым удалось воспроизвести технику OTP с помощью физических свойств кремниевых чипов как системы в состоянии термодинамического равновесия с окружающей средой. Открытыми частями ключа являются оптические сигналы. Если прослушивания оптической сети не производится, пользователи измеряют идентичные оптические наблюдения (интенсивность, спектры плотности мощности и т.д.) и получают взаимные состояния на своем конце соединения. В конце последовательности измерений пользователи сообщают на открытой линии все случаи получения данных, которые не исказились, извлекая ключ OTP из перекрывающихся повторяющихся последовательностей. Ключ генерируется путем преобразования обменных интенсивностей в двоичные последовательности с помощью метода адаптивного высокого усиления. Затем ключ используется на каждой стороне пользователя для кодирования и декодирования данных с помощью битовой операции сложения по модулю (XOR), следуя шифру Вернам.

Как же удалось это физически реализовать? Хаотичные чипы ученые воспроизвели из биометрического сканирования отпечатков пальцев.

Использовалась установка с недорогими классическими оптическими компонентами: стандартное одномодовое телекоммуникационное волокно SMF-28, которое соединяет два полностью хаотических чипа отпечатков пальцев.

Эксперименты показали, что благодаря второму закону термодинамики и экспоненциальной чувствительности хаоса, алгоритм является абсолютно стойким ко взлому. Он совместим с традиционными алгоритмами аутентификации и сверки (например, цифровой подписи). Помимо первоначальной связи, необходимой для аутентификации пользователя, система не требует электронных баз данных, личных ключей или конфиденциальной связи. В сочетании с технологической зрелостью, скоростью и масштабируемостью классических оптических коммуникаций, результаты показывают открытый путь к внедрению совершенной секретной криптографии в глобальном масштабе с ограниченными затратами.