Зловреды BackConfig и USBferry используются в атаках направленного фишинга

Тренд на целенаправленные атаки не снижается и продолжает занимать время лучших мировых ИБ-аналитиков. В течение последних четырех месяцев эксперты подразделения Unit 42 компании Palo Alto Networks следили за использованием вредоносного ПО BackConfig, используемого для целенаправленных атак.

Заражение происходит через документ Excel, содержащий макросы на стандартном для Microsoft языке Visual Basic (VBA). Доставка его возможна как вложением в почте, так и через ссылку в письме на скомпрометированный легитимный URL. Злоумышленники использовали URL редирект по статусу запрашиваемой страницы «301 – Moved Permanently», скомпрометированы были популярные ресурсы, включая такие сайты как: nsaimmigration.com, webtechhub.com, alphamike.com, mgamphs.edu. Компилирующийся из макроса компонент служит дроппером для скачивания и запуска на целевой системе вредоносных файлов, в том числе пакетов удаленного запуска команд.

Для маскировки компоненты ПО BackConfig содержат в себе самозаверяющиеся цифровые сертификаты с использованием имен компаний: Foxit Software Inc, NVIDIA Corporation, wind0ws, Digicert Global. Также некоторые сэмплы вредоносного ПО содержат кириллицу в метаданных файлов.

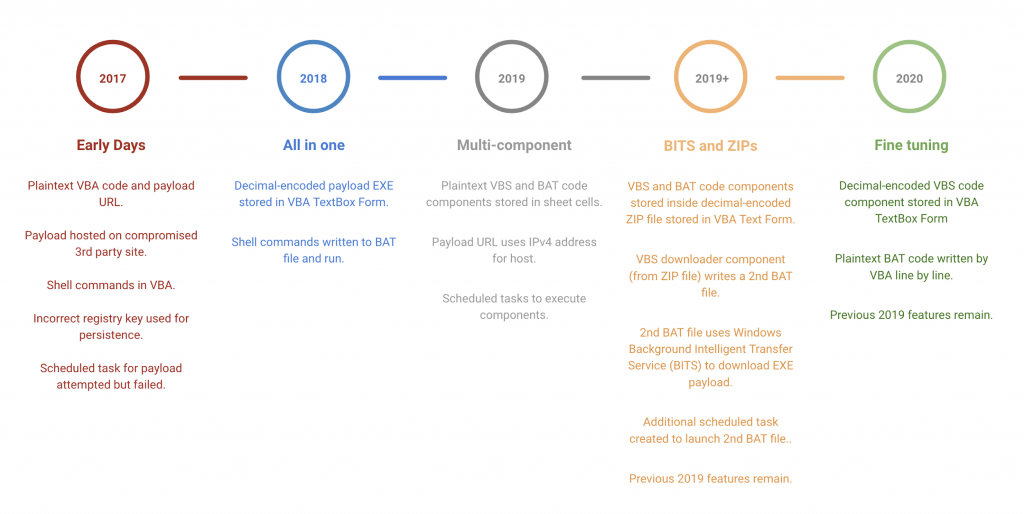

Что касается доставки вредоносного ПО, компания Palo Alto сформировала наглядный график эволюции методов и тактик злоумышленников:

Рис. 1 Эволюция тактик злоумышленников в доставке вредоносного ПО с использованием фишинга

Рис. 1 Эволюция тактик злоумышленников в доставке вредоносного ПО с использованием фишинга

Хорошо видно, что тактики злоумышленников развиваются вместе с развитием систем защиты. Если в 2017 году достаточно было видоизменить троян, уже к 2019 году вредоносное ПО доставляется по частям, а также используются более сложные механизмы сокрытия (ZIP внутри текстовой формы и т.д.). В 2020 году эти тактики получили свое развитие.

Исследователи компании Trend Micro, в свою очередь, опубликовали данные о целенаправленной атаке с использованием вредоносного ПО USBferry на физически изолированные системы.

Кампания Tropic Trooper активна с 2012 года и традиционно использовала почтовый направленный фишинг (с упоминанием якобы военных кампаний и бюджетов, лабораторных исследований и т.д.) и стенографию для доставки эксплоит для известных уязвимостей на ПК жертвы. Основными целями кампании являются промышленные и государственные организации Тайваня, Филиппин, Вьетнама, Индии и других азиатских государств.

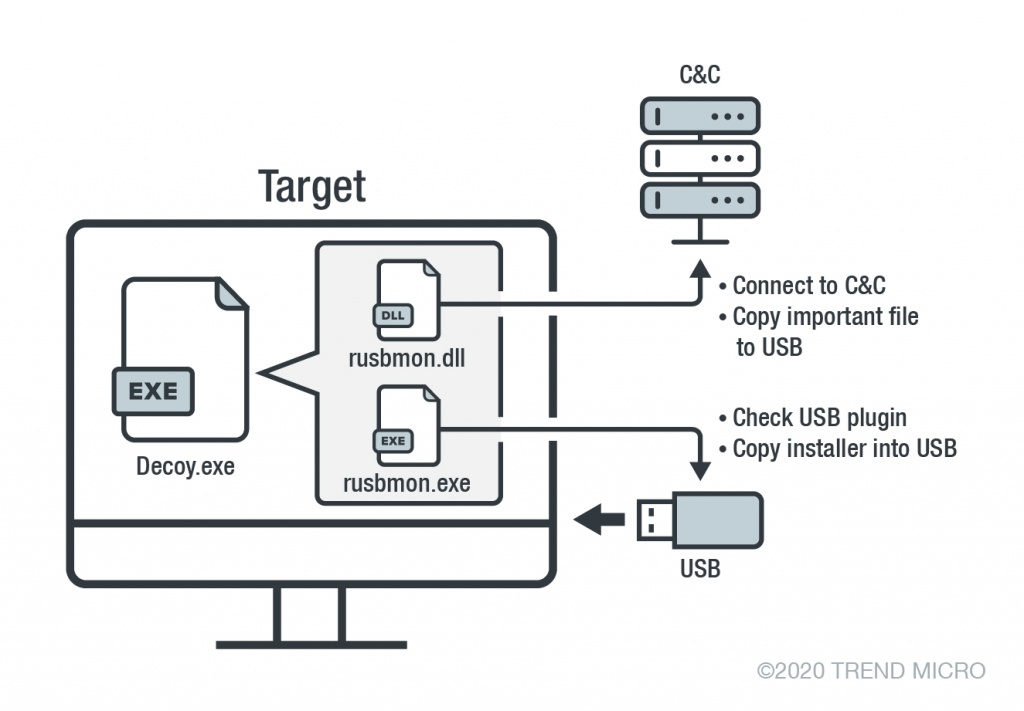

Но обнаруженная недавно активность группировки Tropic Trooper нацелена на физически изолированные сети (военные, медицинские, государственные и даже национальный банк). И использует атаку USBferry для первого вхождения в периметр: установленный на USB-устройстве троян, который, попадая в систему, закрепляется в ней, начинает копировать информацию на USB-устройство и пытается соединиться с командным центром.

Рис. 2 Механизм работы USBferry атаки

И что важно, так как сами закрытые сети, как правило, также используют строгие политики физического доступа и политики использования внешних устройств, атака часто была нацелена на сопряженные сети обслуживающих организаций или менее защищенные сопряженные сегменты и далее распространялась в более закрытые сегменты по найденным брешам в периметре. Например, из военного госпиталя в более конфиденциальную военную физически изолированную сеть.

Направленный фишинг является серьезной угрозой для любого предприятия, так как в нем содержатся элементы социальной инженерии высокого качества, и поэтому крайне привлекательные для пользователя. В силу природы любой человек обладает свойствами любопытства или снижения бдительности в стрессовой ситуации. И в данном случае используются механизмы очень качественных подделок и кастомизации тем фишинга под конкретную должность и социальный статус или даже конкретного человека.

Также важно понимать, что при подключении любой обслуживающей организации к своей сети, вы расширяете таким образом защищенный периметр. И в некоторых случаях имеет смысл обучать и тестировать на подверженность фишинговым атакам и сотрудников, обслуживающих организации.

Согласно статистике Angara Professional Assistance (входит в группу Angara), организации, которые используют информационные системы для проверки пользователей и выявления пробелов в их знаниях о безопасности, почти на 30% реже сталкиваются с инцидентами типа заражение вредоносным ПО и доставка вредоносного ПО через e-mail.

Angara Professional Assistance имеет в своем портфеле услуг комплексный сервис по обучению пользователей и проведению тренировочных фишинговых атак – PHISH.CONTROL. Одной из особенностей услуги является выявление «группы риска» среди персонала по итогу анализа тестирования и разработка кастомных сценариев фишинга под именно полученную выборку. Далее происходит подбор индивидуальной программы обучения для пользователя, который поддался на тестовые атаки. По итогу обучения производится повторное тестирование.

Кроме того, портал, доступ к которому получает заказчик пакета PHISH.CONTROL, имеет предустановленные курсы по темам:

-

базовое понимание защиты (работа с паролями, конфиденциальностью информации и т. д.),

-

безопасность в Интернет-сети (включая психологические приемы злоумышленников, вредоносные сайты и фишинг),

-

мобильная безопасность (взлом и кража устройств, работа с мобильными приложениями и т. д.).

Также пакет обучения STD включает имитацию атак через съемные устройства (USB и другие).

По вопросам о различных пакетах услуги PHISH.CONTROL и всех доступных опциях, их целесообразности применения в контексте вашей организации можно обратиться к менеджерам компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.