Во вредоносной кампании TunnelSnake использовался новый руткит для Windows

Вредоносная кампания TunnelSnake, затронувшая сети региональных дипломатических организаций в Азии и Африке, проводилась с использованием нового руткита для Windows-систем, получившего название Moriya. Об этом сообщила «Лаборатория Касперского» в своем отчете об операции.

Отчет показал, что обнаруженный руткит стал примером старательно скрывающегося зловреда: будучи пассивным бэкдором, он позволяет злоумышленникам манипулировать трафиком на зараженной машине. Особенность состоит в том, что контроль сетевых пакетов происходит в режиме ядра Windows, что позволяет отбрасывать предназначенные для вредоносного ПО пакеты до того, как они будут обработаны стеком сетевых протоколов, тем самым гарантируя, что они не будут обнаружены средствами защиты. Таким способом формируется скрытый канал, по которому злоумышленники могут отправлять с C&C-сервера команды шелла, получая обратно выходные данные, то есть Moriya ожидает входящего трафика, а не инициирует соединение с сервером самостоятельно.

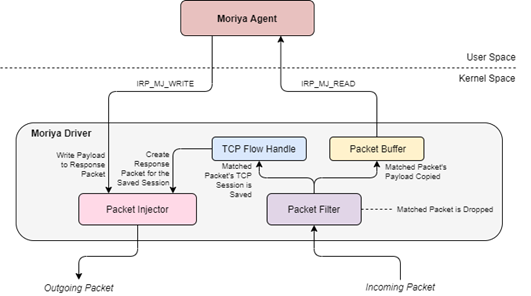

Непосредственно руткит состоит из драйвера режима ядра и агента пользовательского режима, который выполняет развертывание драйвера и обеспечивает управление зараженной системой с удаленного командного сервера.

Рисунок 1. Архитектура руткита Moriya

Первоочередной задачей для злоумышленника при использовании Moriya является закрепление в целевой системе. Для этого агент пользовательского режима создает и запускает службу с именем ZzNetSvc, а затем пытается загрузить драйвер режима ядра в систему. При этом агент применяет технику, при которой используется уязвимый драйвер ПО Oracle VirtualBox (VBoxDrv.sys) для обхода механизма Driver Signature Enforcement (DSE) в Windows и загрузки неподписанного драйвера Moriya. DSE – это механизм обеспечения информационной безопасности, требующий при установке драйвера устройства Windows наличие у него цифровой подписи для проверки целостности пакетов драйверов и идентификации поставщика (разработчика). После загрузки неподписанного драйвера агент регистрирует специальное ключевое слово, используемое как магическое значение, которое будет искать в первых байтах каждого входящего пакета, передаваемого по скрытому каналу. Это позволяет осуществлять фильтрацию помеченных пакетов и блокировать их для любого приложения в системе (кроме агента пользовательского режима).

Анализ операции показал, что группировка, ответственная за кампанию, разворачивала вредоносное ПО, проникая в сеть жертвы в основном через уязвимые общедоступные серверы организаций (например, через уязвимость CVE-2017-7269 в веб-сервере IIS 6.0 в Microsoft Windows Server 2003 R2).

«Растущие возможности эффективного сокрытия присутствия вредоносного ПО в инфицированной системе – это один из тех факторов, который способствует разрастанию систем защиты, применяемых в организациях. Для повышения вероятности обнаружения активности злоумышленников и расширения набора методов поиска вредоносной активности, компании, согласно принципам эшелонированной обороны, используют целый комплекс различных средств защиты информации. Со временем ориентироваться в большом потоке разнородных уведомлений о потенциальных угрозах от различных источников становится всё сложнее, из-за чего растет вероятность пропуска действительно значимых событий, – комментирует директор Центра киберустойчивости ACRC Тимур Зиннятуллин. – Одна из задач платформы ACRC, используемой нашей командой SOC в рамках услуги ACRC(SOC), заключается в том, чтобы автоматизированно выделять и сопоставлять события со всех контролируемых объектов информационной инфраструктуры, формируя итоговую полезную нагрузку в виде описания подозрения на инцидент ИБ. В результате наши клиенты получают возможность оперативного доступа к информации о подозрительных активностях, не тратя ценное время на дополнительный анализ необработанных событий с различных источников».

Подробную информацию об услуге можно найти на нашем сайте в разделе «ACRC(SOC)», а также получить у менеджеров компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.