Троян Emotet набирает обороты

Как мы писали ранее, одним из наиболее активных троянов 2020 года является вредоносное ПО Emotet. Так, уже Агентство по кибербезопасности и безопасности инфраструктуры США (CISA) и Межгосударственный центр обмена информацией и анализа (MS-ISAC) предупредили об увеличении количества фишинговых рассылок, направленных на распространение данного вредоносного ПО.

Коварство ПО Emotet заключается в его модульной архитектуре с динамическими ссылками, позволяющей постоянно обновлять и развивать свой функционал. Кроме того, троян легко распространяется горизонтально внутри сетевого окружения, используя легитимные порты 80, 8080, 443, 445 и др.

При попадании на компьютер жертвы троян пытается подобрать учетную запись, записать данные на сетевые диски (протокол SMB), соединиться с командным центром и источниками обновлений (порты 80, 8080, 443, 445). Троян Emotet часто используется для доставки жертве вирусов вымогателей и инфостиллеров.

Еще одним из вредоносных действий является использование легитимного домена компании для рассылки с него фишинговых сообщений. Что, в свою очередь, вызывает блокирование легитимного домена. Проверить, не задействован ли ваш домен или электронная почта в кампаниях вредоноса можно на сервисе итальянской компании TG Soft «Have I Been Emotet»: https://www.haveibeenemotet.com/.

Рекомендации

Эксперты Angara Professional Assistance предлагают следующие действия по защите:

-

Фильтрация почтовых сообщений: блокировать .dll, .exe и другое активное содержимое, .zip и другие архивы, не доступные для сканирования антивирусным движком.

-

Применять механизмы анализа e-mail вложений в Sandbox решениях.

-

Применять политики минимизации привилегий для пользователей.

-

Сегментировать внутреннюю сеть и применять фильтрацию сетевых соединений, включая сигнатурную аналитику (IPS) и поведенческие механизмы.

-

Применять двухфакторную аутентификацию в домене.

-

Использовать фильтрацию Web-активности пользователей, сканировать скачиваемое содержимое.

-

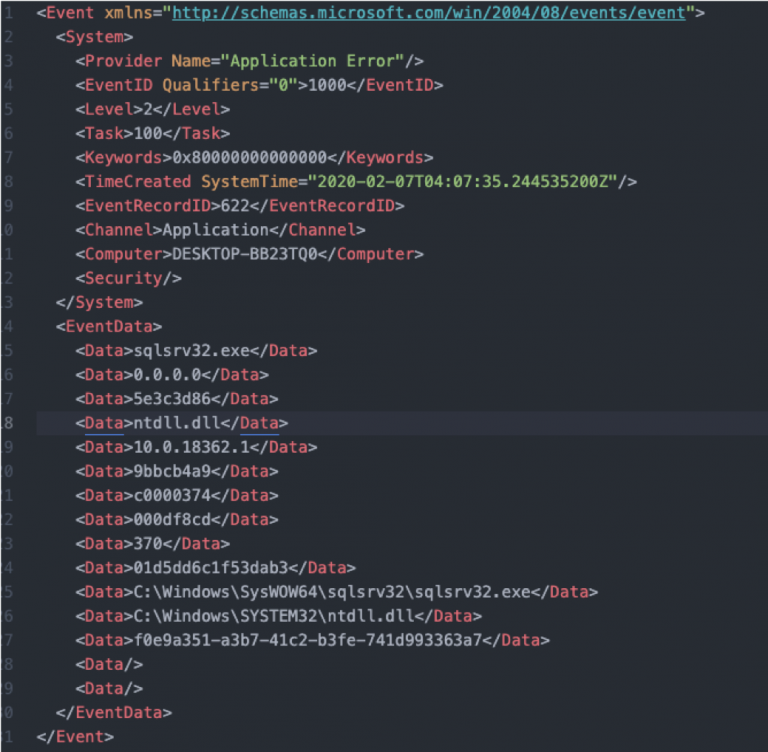

Производить качественный мониторинг событий и обработку инцидентов ИБ.

Компания Angara Professional Assistance предлагает MSSP-сервисы по всем указанным направлениям защиты:

-

Фильтрация доступа в Интернет (WEB ACCESS SECURITY AS A SERVICE).

-

Защита от сложных угроз и реагирование на сложные угрозы (EDR и ANTIAPT), включая защиту почтового трафика.

-

Центр киберустойчивости ACRC (Angara Cyber Resilience Center), включая:

Сигнатурыo Инновационную платформу мониторинга и аналитики киберугроз

o Выделенную команду профессионалов с опытом работы на рынке ИБ более 15 лет.

o Применение алгоритмов User and Entity Behavior Analytics.

o Взаимосвязанный комплекс людей, процессов и программно-аппаратных средств.

o Применение лучших мировых практик в построении процессов управления инцидентами: SANS, MITRE, ITIL, ISO.

o Своевременное и эффективное выявление и нейтрализацию внешних и внутренних угроз информационной безопасности.

Сигнатуры для детектирования активности Emotet:

-

Snort сигнатуры:

-

alert tcp $HOME_NET any -> $EXTERNAL_NET 443 (msg:"[CIS] Emotet C2 Traffic Using Form Data to Send Passwords"; content:"POST"; http_method; content:"Content-Type|3a 20|multipart/form-data|3b 20|boundary="; http_header; fast_pattern; content:"Content-Disposition|3a 20|form-data|3b 20|name=|22|"; http_client_body; content:!"------WebKitFormBoundary"; http_client_body; content:!"Cookie|3a|"; pcre:"/:?(chrome|firefox|safari|opera|ie|edge) passwords/i"; reference:url,cofense.com/flash-bulletin-emotet-epoch-1-changes-c2-communication/; sid:1; rev:2;)

-

alert tcp any any -> any $HTTP_PORTS (msg:"EMOTET:HTTP URI GET contains '/wp-content/###/'"; sid:00000000; rev:1; flow:established,to_server; content:"/wp-content/"; http_uri; content:"/"; http_uri; distance:0; within:4; content:"GET"; nocase; http_method; urilen:<17; classtype:http-uri; content:"Connection|3a 20|Keep-Alive|0d 0a|"; http_header; metadata:service http;)

-

alert tcp any any -> any $HTTP_PORTS (msg:"EMOTET:HTTP URI GET contains '/wp-admin/###/'"; sid:00000000; rev:1; flow:established,to_server; content:"/wp-admin/"; http_uri; content:"/"; http_uri; distance:0; within:4; content:"GET"; nocase; http_method; urilen:<15; content:"Connection|3a 20|Keep-Alive|0d 0a|"; http_header; classtype:http-uri; metadata:service http;)

-

Ключ реестра для выведения Emotet из строя – так называемая вакцина от Emotet: