Топ-20 наиболее популярных вредоносных программ по версии F-Secure

Компания F-Secure представила подробный анализ ландшафта атак за первое полугодие 2020 года. Кроме возросшего количества фишинга, особенно на тему COVID-19, в лидеры попали:

-

Тысячи поддельных фишинговых доменов Zoom с целью, как правило, загрузки и распространения вредоносного ПО.

-

Незащищенные порты RDP – как вторая по популярности цель злоумышленников для заражения домашнего ПК пользователя вредоносным ПО.

- Спам и распространяемые через e-mail вредоносные файлы (75% вложений писем на тему коронавируса) распространяли либо Lokibot, либо Formbook – инфостилеры, которые были обнаружены в 38% и 37% вложений соответственно.

- Наиболее атакуемыми портами за прошедший период отмечены: 22 (SSH) и 23 (Telnet) порты. Наиболее распространенная версия атак Telnet и SSH были основаны на попытках аутентификации локальных пользователей, в основном с использованием общеизвестных комбинаций имени пользователя и пароля. Telnet по-прежнему широко используется, в основном на серверах и соединениях устройств IoT. Его использование хакерами в этот период немного ниже, чем в 2019 году. А большая часть трафика Telnet была инициирована вредоносным ПО Mirai, варианты которого составляли подавляющее большинство вредоносных программ, обнаруженных в приманках (honeypot) компании F-Secure.

- На третьем и четвертом местах по атакам находятся 445 порт и протокол SMB, 1433 порт и MSSQL. Трафик SMB, вероятно, представляет собой попытки загрузить вредоносные данные для использования в целях эксплуатации или эксфильтрации данных с сервера. Часть этого трафика все еще использует уязвимость EternalBlue. Кроме того, еще несколько уязвимостей, связанных с SMB были раскрыты в этом году (SMBGhost, SMBleed, Zerologon), поэтому ожидается, что уязвимости SMB все еще активно используются как цель.

Спам-кампании с вложениями в основном содержат файлы .doc, .zip и .pdf. Однако в тенденции, продолжающейся с 2019 года, эксперты F-Secure заметили небольшой, но постоянный процент вредоносных программ, замаскированных под нетрадиционные файлы ISO или IMG, .gz или .ace, которые, в свою очередь, запускают исполняемый файл. Одним из примеров является Agent Tesla, RAT, который распространяется через файл ISO, прикрепленный к электронному письму с запросом предложения.

Надо заметить, что на этом фоне количество заражений через эксплоиты и «зараженное» вредоносными агентами легитимное ПО немного снизилось. То есть хакеры адаптировали векторы атак под текущие обстоятельства для уменьшения усилий.

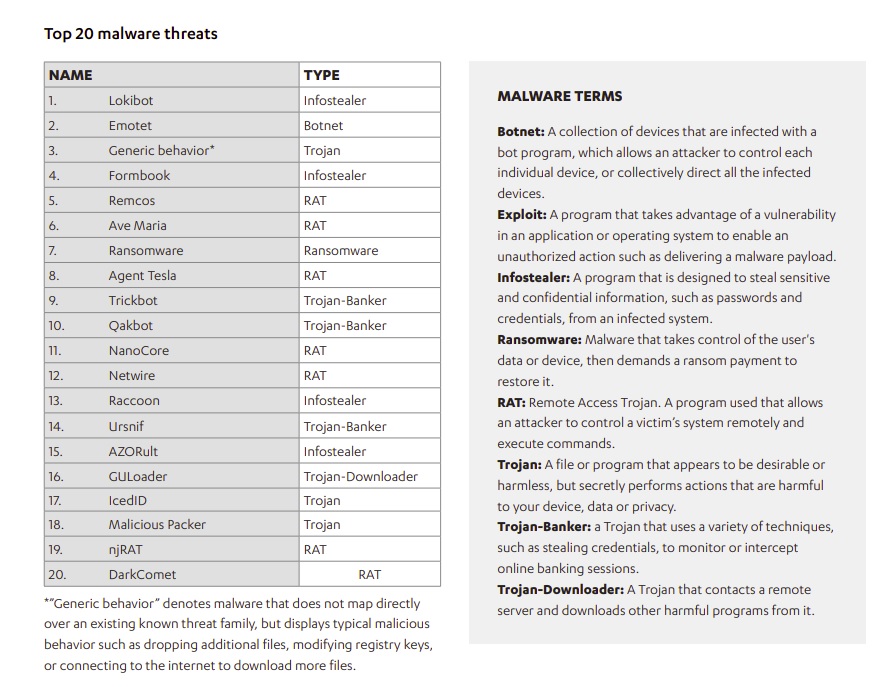

На рисунке представлены топ-20 наиболее популярных вредоносных программ, используемых злоумышленниками в этом году по версии компании F-Secure. Программы-вымогатели составляют лишь 5% от 20 основных семейств угроз, но это число обманчиво мало, что связано с характером их работы. Обычно злоумышленники распространяют программы-вымогатели в качестве полезной нагрузки второго уровня после того, как вредоносное ПО первого уровня, такое как Emotet, расчистило путь. Потому важно обнаруживать и блокировать полезную нагрузку первого уровня, чтобы исключать возможность этих потенциально опасных инцидентов с программами-вымогателями.

Рекомендации

Для повышения общей кибербезопасности эксперты Angara Professional Assistance рекомендуют следующий комплекс действий:

- Использовать необходимые средства защиты и полный спектр доступных в них механизмов. Например, в почтовом шлюзе не стоит пренебрегать функциями:

o Контроля за почтовыми ящиками: удалением неиспользуемых внутренних адресов, регулярной принудительной сменой паролей пользователей

o Анализа на шлюзе защиты почтового трафика внешней и внутренней переписки, используя при этом DKIM, SPF, DMARC и другие механизмы.

o Контентного анализа на включение подозрительных факторов (например, «важности», «срочности», финансовых данных). Совокупность таковых факторов может указывать на наличие атаки, и система просигнализирует о подозрительном отправлении.

- Еще более внимательно относится к установке программных коррекций и обновлений безопасности для всех систем, особенно серверных и ПК пользователей.

-

Блокировать и удалять неиспользуемые сервисы и устранять теневое ИТ.

- Отделять корпоративные ресурсы от личных, особенно для удаленных пользователей. Воспитывать в сотрудниках бдительное отношение к спаму и фишингу, повышать осведомленность сотрудников о методах злоумышленников и защите от них.

Грамотная настройка средства защиты напрямую влияет на качество его рабочей функции. Для первоначальной настройки эффективнее привлекать экспертизу на стороне. В данном случае специалисты Angara Professional Assistance помогут реализовать любые инсталляции и защитить инвестиции в ИБ-инфраструктуру компании. По всем вопросам можно обратиться к менеджерам компании по e-mail info@angarapro.ru или телефону 8-495-269-26-06.