Самые опасные уязвимости 2020 года

National Vulnerability Database (NVD) – репозиторий уязвимостей правительства США (NIST) и сведений об эксплойтах и инцидентах с их использованием. Компания Kenna Security проанализировала базу NVD с 2011 года и представила статистические данные об эволюции рисков ИБ за этот период.

Что отметили эксперты Kenna Security:

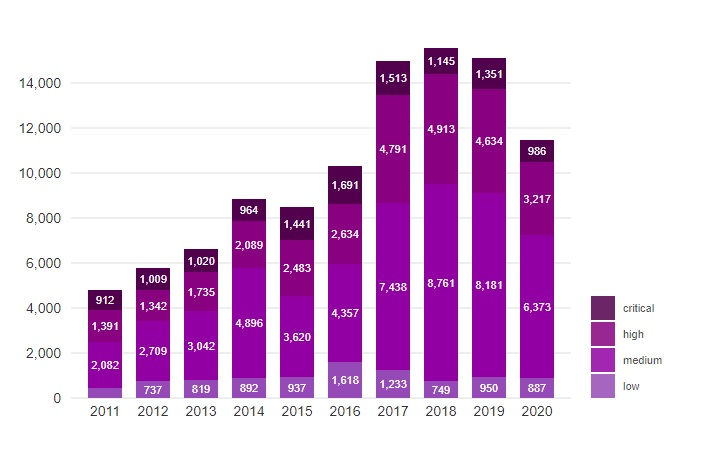

Значительный рост количества обнаруживаемых уязвимостей год от года, причем в последние три года особенно бурный:

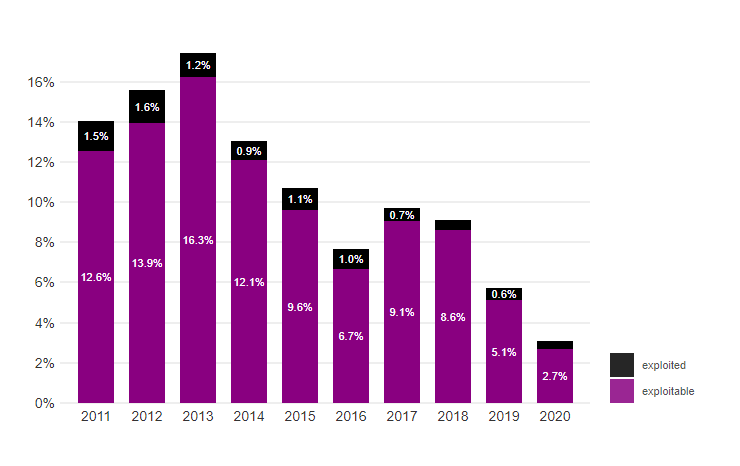

При этом процент эксплуатируемых уязвимостей заметно упал:

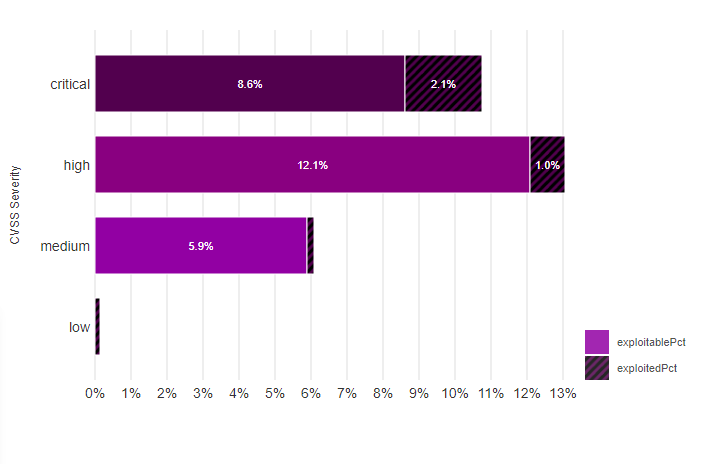

Распределение эксплойт по критичности следующее:

«Эти данные демонстрируют, что хакеры концентрируют свои ресурсы на более эффективных методах и не создают лишних сущностей, когда хватает уже готовых инструментов. Имеющиеся эксплойты, в свою очередь, нацелены на наиболее действенные уязвимости, которые позволяют сразу выполнять действия с высокой степенью опасности (RCE, эскалацию привилегий и т. д). Лидерами по количеству уязвимостей являются наиболее распространенные системы. Это традиционно: Microsoft, Apple, Google, HP, Linux и другие», – рассказывает Тимур Кузнецов, директор Инженерного центра Angara Professional Assistance.

Kenna Security создала алгоритм оценки опасности для уязвимостей, эксплойты для которых существуют в открытых сетях (in the wild). Эксперты считают, что в дальнейшем список продолжит сужаться до короткого числа опасных и распространенных уязвимостей. В перечень самых опасных уязвимостей информационной безопасности вошли:

-

CVE-2011-2404 и CVE-2011-4786 – уязвимости ActiveX и HPTicketMgr.dll в HP Easy Printer Care Software 2.5. Позволяет удаленно установить и запустить ПО на ПК жертвы.

-

CVE-2012-1876 – уязвимость Microsoft Internet Explorer и переполнения памяти, позволяет удаленно выполнить код на ПК жертвы.

-

CVE-2013-3906 – уязвимость ОС Microsoft Windows и Office, позволяющая удаленно выполнить вредоносный код через TIFF image. Эксплойт «в полях» замечен в октябре 2013 года.

-

CVE-2014-4114 – уязвимость серверных ОС Microsoft Windows, позволяющий выполнить вредоносный код удаленно через OLE объект и офисный документ. Эксплойт Sandworm замечен в июне 2014 года.

-

CVE-2014-6271 – ShellShock.

-

CVE-2015-7755 – уязвимость Juniper ScreenOS позволяет удаленно получить административный доступ к устройству через специфичную строку пароля SSH и Telnet сессии.

-

CVE-2016-10372 – уязвимость модема Eir D1000.

-

CVE-2016-2776 – уязвимость ISC BIND 9 вызывающая DoS.

-

CVE-2017-0144 – Petya – уязвимость SMBv1.

-

CVE-2017-5638 – уязвимость Jakarta Multipart парсера в Apache Struts.

-

CVE-2018-1000861 – уязвимость Jenkins.

-

CVE-2018-10933 – уязвимость серверной части libssh's.

-

CVE-2018-7602, CVE-2018-7600 – RCE уязвимости Drupal.

-

CVE-2018-9206 – уязвимость Blueimp jQuery-File-Upload.

-

CVE-2019-0708 – BlueKeep.

-

CVE-2020-0688 – RCE уязвимость Microsoft Exchange.

-

CVE-2020-5902 – уязвимость BIG-IP.

В результате описанных выше процессов ИТ-службам важно фокусировать внимание на критических уязвимостях, которые в первую очередь несут серьезные риски киберинцидентов с большим негативным последствием. Для контроля текущего состояния ИТ-системы, ее «самозащищенности» и готовности к атакам компания Angara Professional Assistance предлагает услугу технического аудита Health Check.

«Во время процедуры Health Check эксперты Инженерного центра Angara Professional Assistance выявляют проблемы обследуемой системы, каждой из которых присваивается определенная степень приоритетности. Далее мы анализируем производственные и технические цели заказчика, на основании чего формируем рекомендации по повышению эффективности ИБ-систем. По факту проведенной услуги бизнес получает «карту здоровья» ИТ- или ИБ-системы, оценку ее устойчивости, а также конкретный план действий по быстрому снижению рисков», – подводит итоги Тимур Кузнецов.