Перерождение TrickBot

История популярного вредоноса TrickBot начинается с 2016 года, когда он был известен как типичный банковский троян. На сегодняшний день известно, что основная его цель – это не только банковская информация (номера счетов, карт и т.д.), но и учетные данные, личные сведения (которых в сочетании с другими может быть достаточно для идентификации пользователя), биткойны и не только. За последние годы троян «оброс» множеством дополнительных модулей и эволюционировал, став многоцелевым вредоносным ПО, активно участвующим в том числе в доставке других зловредов (часто – программ-вымогателей). В сценарии доставки трояна, как правило, участвуют вредоносные ссылки или зараженные вложения в фишинговых кампаниях, а дополнительный модуль, появившийся у TrickBot в 2017 году, снабдил вредоносное ПО возможностями сетевого червя для распространения по сети жертвы с использованием уязвимостей протокола SMB.

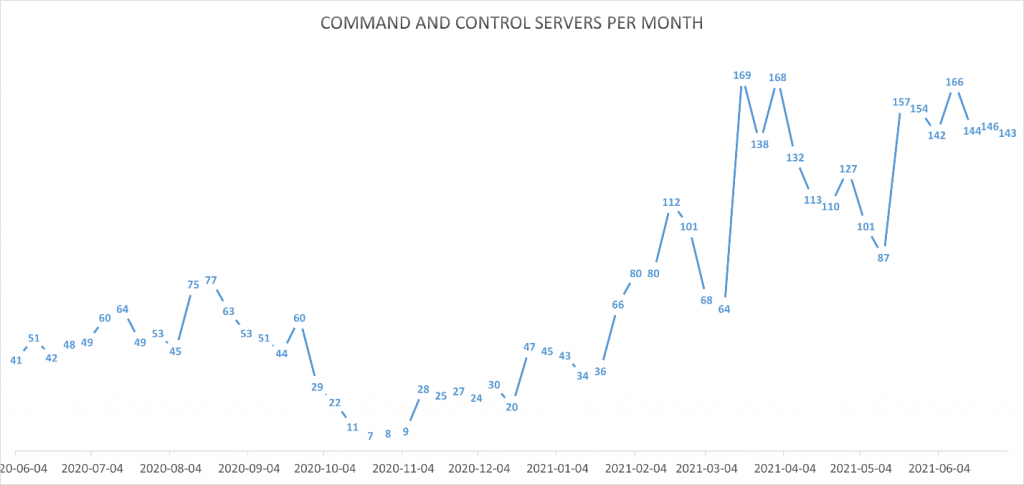

Потенциальная опасность и значительный ущерб, нанесенный действиями трояна, привел к тому, что осенью 2020 года была проведена масштабная операция по ликвидации его инфраструктуры, хотя уже тогда многие эксперты считали, что TrickBot выживет и продолжит свою активность с новыми C&C-серверами. К сожалению, так и произошло. Bitdefender отметили значительное увеличение числа командных серверов трояна по всему миру.

Рисунок 1. Статистика активности C&C-серверов TrickBot ( источник Bitdefender).

Эксперты Bitdefender опубликовали отчет, согласно которому с мая 2021 года стала фиксироваться активность обновленного VNC-модуля трояна, который использует новые функции для мониторинга и сбора разведданных. Исследователи отмечают, что эти возможности TrickBot использует для избранных целей. Модуль, известный как tvncDll, на данный момент, похоже, находится на стадии активной разработки, так как регулярно получает обновления в виде новых функций и исправлений.

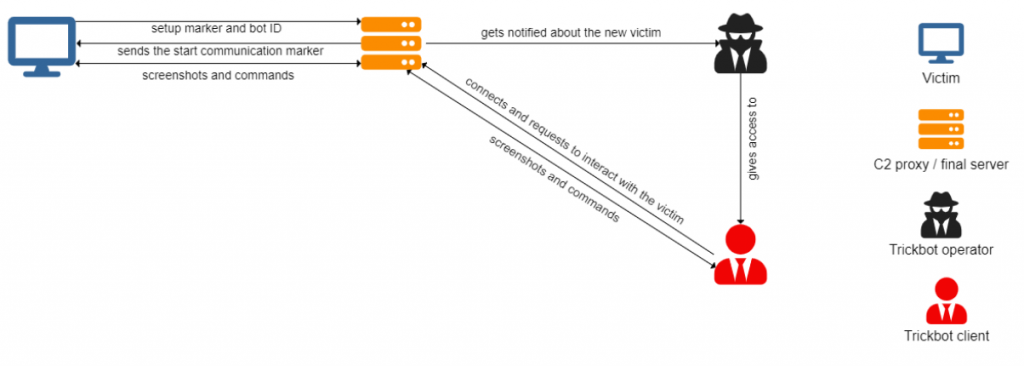

Модуль tvncDll использует собственный протокол связи, что затрудняет понимание того, какие данные он передает. Модуль связывается с C&C-серверами, определенными в его конфигурационном файле. Причем они функционируют в качестве прокси между жертвами и злоумышленниками. Прежде всего, этот подход направлен на обход брандмауэров. В отчете также отмечено, что для связи с серверами программа использует привычный для веб-трафика организаций 443 порт, обычно используемый протоколами SSL и TLS, однако в случае трояна данные передаются в незашифрованном виде.

Рисунок 2. Схема протокола взаимодействия жертвы и управляющей стороны трояна.

Ознакомиться с полным отчетом о возможностях обновленного VNC-модуля TrickBot можно по ссылке.

«Пугающая статистика, в которой отмечается значительное разрастание инфраструктуры и активная доработка TrickBot, определенно настораживает. В такой обстановке можно предположить, что операторы вредоноса подготавливают почву для развертывания масштабной целевой атаки, поэтому мы, как всегда, рекомендуем организациям уделить внимание обеспечению должного уровня собственной информационной безопасности и таким образом избежать возможных серьезных последствий», – комментирует Татьяна Лынова, аналитик группы оперативного мониторинга Angara Professional Assistance.

Для компаний, не имеющих возможности организовать в рамках своей инфраструктуры и компетенций полноценную защиту данных, в том числе от сложных таргетированных атак, существует доступный сервис, позволяющий взять под контроль безопасность критичных хостов сети. В качестве такого решения наша компания предлагает защиту от APT-атак в формате подписочной модели, построенную на базе продуктов «Лаборатории Касперского» – KATA и KEDR – и сопровождаемую аналитикой квалифицированных специалистов Angara Professional Assistance. Данное решение позволит не только сэкономить время и финансы клиента, но и обеспечит высокий уровень защиты критичных хостов сети от разрушительных последствий инцидентов информационной безопасности.

За подробностями об услуге можно обратиться к разделам нашего сайта: «Сервисы по модели Managed Security Services (MSS)» (блок «Защиту от APT-атак»). Получить другую информацию и задать дополнительные вопросы можно, обратившись к менеджерам компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.