Новая версия ботнета TrickBot стала еще опаснее

В октябре компания Microsoft в коалиции с известными антивирусными командами (ESET, Symantec и др.) объявила, что им удалось отключить управляющие серверы операторов крупнейшего ботнета TrickBot, который в том числе используется в операциях вымогателей Ryuk и Conti.

Спустя уже несколько дней, компания CrowdStrike показала, что бот-сеть возрождается и внедряет новые технологии обфускации и С2-инфраструктуру. Были замечены спам-компании для отлавливания компьютеров-ботов. В начале декабря исследователи из AdvIntel и Eclypsium сообщили, что во вредоносном коде ботнета появилась новая функция для взаимодействия с UEFI/BIOS. Эта функция несет высокую опасность, так как ботнет стал работать на более низких уровнях системы и позволяет обходить механизмы безопасности, получать доступ к SPI-контроллеру для проведения сложных атак против процессоров Intel. Кроме того, стало сложно не только вылечить систему от вредоносного кода, но и его обнаружить. Таким образом, реинкарнация TrickBot становится новым еще более сложным витком противостояния хакеров и ИБ-сообщества.

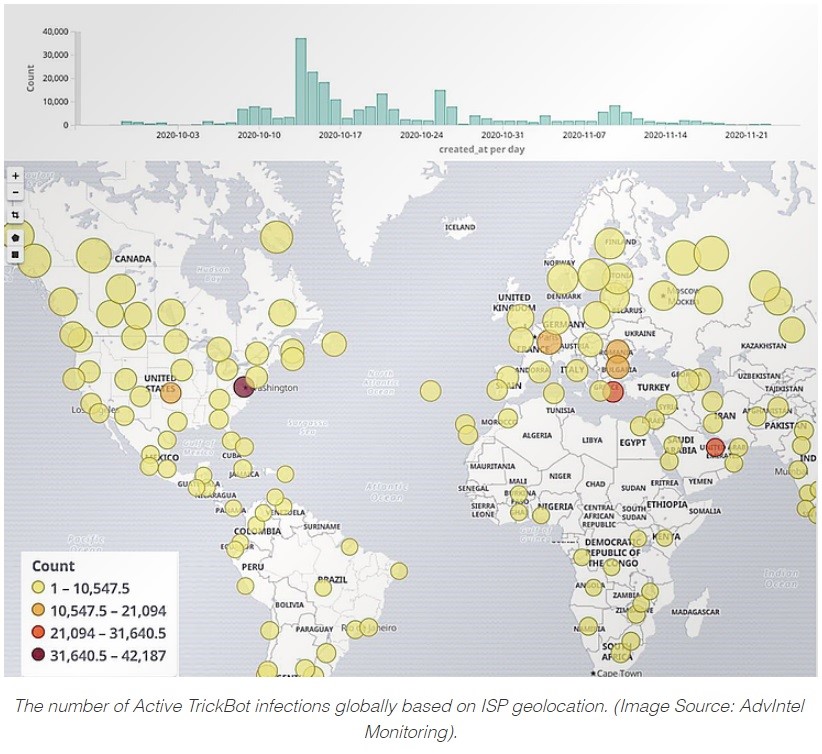

Карта активности TrickBot стала обширнее:

Примерная оценка прибыли от выкупов за последние 2 года – более $150 млн.

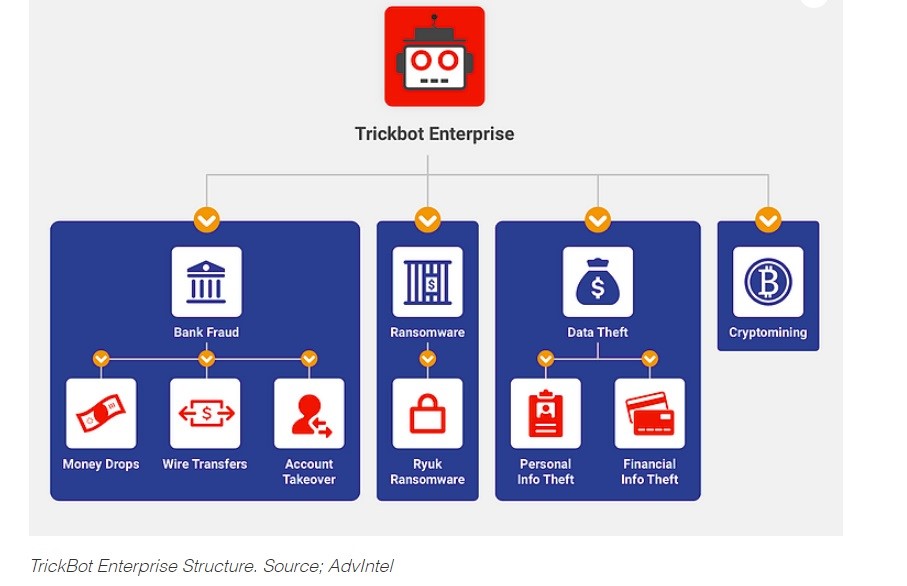

Кампании, где задействуется TrickBot, также совершенно разные: от вирусов-вымогателей до кражи данных и банковского фрода:

Эксперты Angara Professional Assistance рекомендуют выполнить следующие действия для направленной защиты от UEFI-буткита:

-

Контроль целостности прошивки компьютеров и мониторинг их несанкционированных изменений.

-

Использование Intel Boot Guard на том оборудовании, где эта функция доступна.

-

На особенно критичных узлах использовать шифрование диска (FDE) для предотвращения установки буткитом полезной вредоносной нагрузки в операционную систему.

Кроме того, Angara Professional Assistance предлагает множество MSS-сервисов, способных снизить риски заражения в целом:

-

Защита от APT и реагирование на сложные угрозы (EDR и ANTIAPT) для обеспечения безопасности конечных узлов и почтового трафика от вредоносной активности на базе продуктов «Лаборатории Касперского».

-

Фильтрация доступа в интернет (WEB ACCESS SECURITY AS A SERVICE) для доставки пользователям чистого интернет-трафика и защиты от попадания вредоносных агентов во внутренний периметр из открытых источников.

-

Антифишинг (PHISH.CONTROL) для обучения сотрудников киберграмотности.

За подробной информацией по услугам обращайтесь к менеджерам компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.