Какие существуют индикаторы мошенничества по теме COVID-19?

COVID-19 породил не только борьбу врачебной практики против вируса, но и противостояние экспертов ИБ и активизировавшихся злоумышленников во всем мире. Angara Professional Assistance (входит в группу компаний Angara), осознавая социальную ответственность, считает, что лучшее оружие в такой борьбе – это распространение знаний.

Так, в мае Microsoft и ее подразделение Microsoft Threat Intelligence опубликовали техники, тактики, процедуры (ТТP) и индикаторы компрометации (IOC), которые использовались злоумышленниками во вредоносных вложениях электронной почты в атаках, связанных с тематикой COVID-19.

Материалы включают хэш отпечатки из фишинговых писем по теме COVID-19. Несколько примеров такого мошенничества.

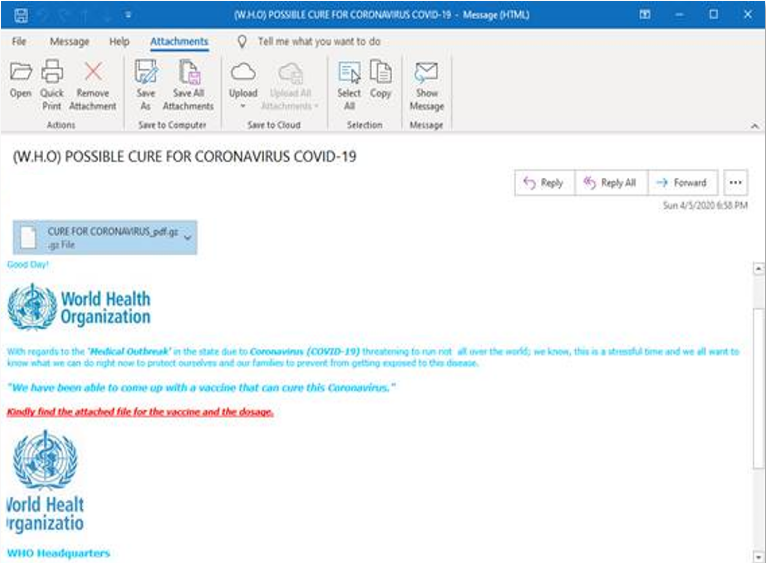

• Спуффинг от Всемирной организации здравоохранения (ВОЗ) на тему лекарства и вложение CURE FOR CORONAVIRUS_pdf.gz или .docm с вредоносной нагрузкой:

Источник: www.microsoft.com

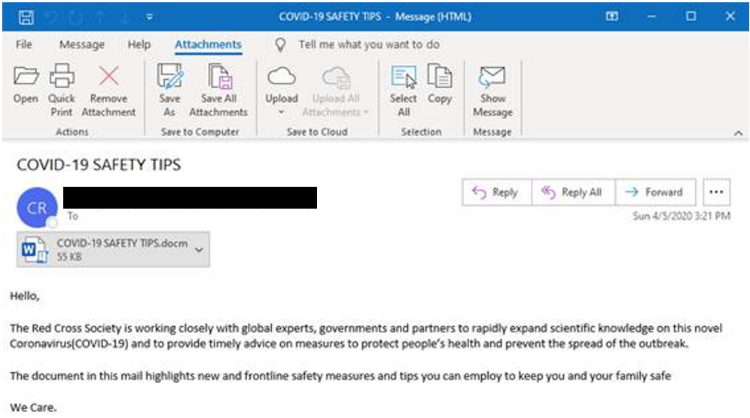

• Письмо от Red Cross Society с вредоносным документом COVID-19 SAFETY TIPS.docm:

Источник: www.microsoft.com

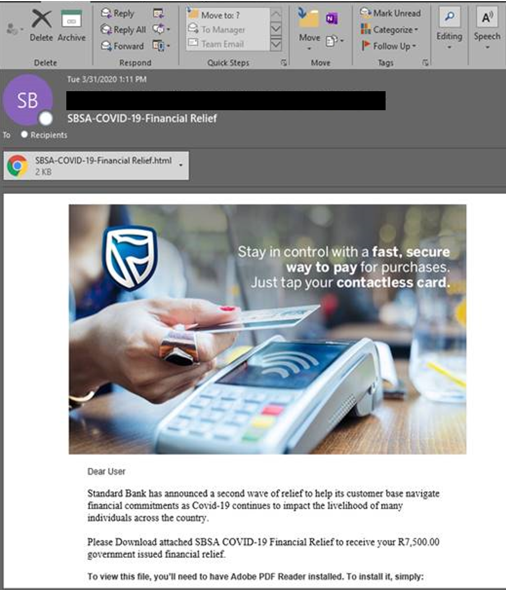

• Сообщение о банковских послаблениях в связи с COVID-19 и вложение SBSA-COVID-19-Financial Relief.html:

Источник: www.microsoft.com

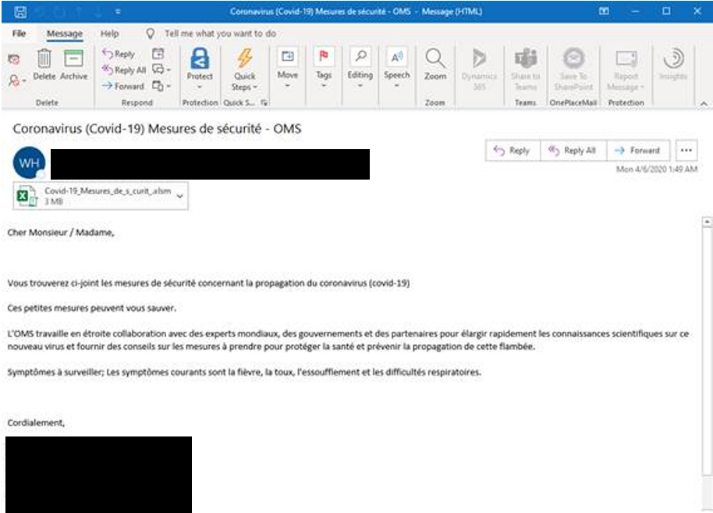

• Письмо от ВОЗ на французском с вложением Excel с вредоносными макросами:

Источник: www.microsoft.com

Эксперты Angara Professional Assistance отмечают, что все письма объединяет использование якобы официальных лиц в источниках и, что более важно, вложения странного формата. Эти типы вложений – .gz, .docm (документ Microsoft Word 2007-2013 Open XML с поддержкой макросов (Word Open XML Macro-Enabled Document), .html, макросы – в отличие от стандартных .doc и .docx без макросов имеют активное содержимое, которое при открытии документа сразу выполняет определенное вредоносное действие в системе.

В официальной рассылке вероятная необходимость использования документов с аналогичным активным содержимым близка к нулю. Максимально возможный сценарий – получение документов с активными макросами внутри вашей компании в связи с использованием неких расчетов в них (например бухгалтерских). Тогда как официальные уведомления не имеют необходимости использования подобного формата, и тем более форматов .gz или .html в виде вложения. Это должно настораживать, и открывать такого рода документы крайне не рекомендуется.

Доступ к полному перечню индикаторов из Microsoft Azure Sentinel можно получить следующим образом:

• запросом в системе Azure:

let covidIndicators = (externaldata(TimeGenerated:datetime, FileHashValue:string, FileHashType: string )

with (format="csv"));

covidIndicators

• Также набор знаний доступен на GitHub в облаке Azure:

covidIndicators

| join ( CommonSecurityLog | where TimeGenerated >= ago(7d)

| where isnotempty(FileHashValue)

) on $left.FileHashValue == $right.FileHash

• MISP: https://aka.ms/msft-covid19-misp.

• Через интерфейс Microsoft Graph Security API.